隨著數字化浪潮席卷全球,網絡與信息安全已成為個人、企業乃至國家生存與發展的核心議題。作為保障這一安全的直接手段,網絡與信息安全軟件開發不僅是一項技術工作,更是一份承載著巨大責任的專業使命。對于從業者而言,牢記并踐行以下核心知識,是構筑堅固數字防線的第一步。

1. 安全始于設計,而非事后修補

“安全左移”是現代軟件開發的黃金法則。這意味著在軟件開發生命周期(SDLC)的最初階段——需求分析與架構設計時,就必須將安全作為核心考量因素。采用威脅建模方法,系統性地識別潛在的攻擊面、威脅代理和可能被利用的漏洞,并據此設計安全防護機制(如身份認證、授權、數據加密、輸入驗證等)。將安全視為內嵌特性,而非可選的附加功能,是從源頭降低風險、節約長期成本的關鍵。

2. 深度貫徹“最小權限原則”與“縱深防御”

最小權限原則:系統中的每一個模塊、進程或用戶,都應只擁有完成其特定任務所必需的最少權限。這能有效限制單一漏洞被利用后造成的破壞范圍,防止攻擊者橫向移動。

縱深防御:不要依賴單一的安全措施。應在網絡邊界、主機、應用程序、數據等多個層面部署互補的安全控制措施。即使一層防御被突破,其他層仍能提供保護,增加攻擊者的成本和難度。

3. 嚴格管理依賴與供應鏈安全

現代軟件開發大量使用開源和第三方組件,這同時也引入了供應鏈風險。必須:

- 建立嚴格的組件引入審核機制,優先選擇活躍維護、信譽良好的項目。

- 持續使用軟件成分分析(SCA)工具監控依賴庫,及時更新存在已知漏洞的版本。

- 對關鍵組件進行安全審計,甚至考慮自行維護分支。軟件供應鏈已成為攻擊者的重點目標,對其安全性的忽視可能導致災難性后果。

4. 安全的編碼實踐是基石

開發者是安全的第一道防線。必須熟悉并避免常見的安全編碼漏洞,例如:

注入類漏洞(SQL注入、命令注入):對所有用戶輸入進行嚴格的驗證、過濾或參數化處理。

緩沖區溢出:使用內存安全的語言或安全的函數,并進行邊界檢查。

不安全的反序列化:避免反序列化不可信數據,或使用嚴格的類型約束。

敏感信息泄露:確保錯誤信息不暴露系統細節,日志中不記錄密碼、密鑰等敏感數據。

定期進行代碼安全審計和滲透測試,是發現并修復這類問題的有效手段。

5. 密碼學:正確使用,而非簡單使用

密碼學是安全的利器,但使用不當反而會引入弱點。務必:

- 使用經過業界充分驗證的標準算法和庫(如AES、RSA、SHA-256,以及TLS/SSL),避免自行發明加密方法。

- 安全地管理密鑰的全生命周期(生成、存儲、分發、輪換、銷毀)。密鑰泄露意味著所有加密保護形同虛設。

- 根據數據敏感性選擇合適的加密強度與方案(如傳輸加密 vs. 靜態加密)。

6. 持續監控、響應與更新

軟件發布并非安全工作的終點,而是持續運維的開始。必須建立:

- 安全監控與日志審計:集中收集和分析日志,以便及時發現異常行為和入侵跡象。

- 事件響應計劃:預先制定清晰、可操作的流程,確保在安全事件發生時能快速遏制、消除影響并恢復。

- 持續的漏洞管理與補丁策略:主動關注安全公告,建立高效的補丁測試與部署流程。對于無法立即修復的漏洞,應有明確的緩解措施。

7. 人的因素:安全文化與培訓

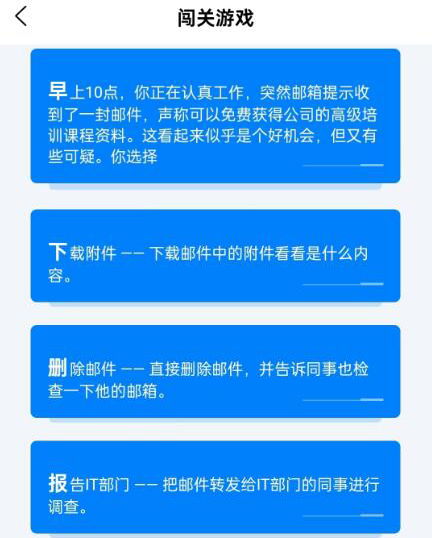

技術手段最終由人來實現和使用。培養團隊的安全意識至關重要:

- 讓所有成員(開發、測試、運維、管理)都理解安全的重要性及其基本責任。

- 提供定期的安全開發培訓,將安全最佳實踐融入日常開發習慣。

- 鼓勵建立一種“安全第一”的文化,讓報告安全問題被視為有價值的貢獻,而非麻煩。

****

網絡與信息安全軟件開發是一條需要持續學習、保持警惕的道路。攻擊技術在不斷演進,防御理念也需與時俱進。牢記上述原則,并將其內化為開發流程的每一個環節,我們才能開發出真正值得信賴的軟件,共同守護日益互聯互通的數字世界。安全無小事,責任重于山。